ENDPOINT DATA PROTECTION (EDP)

Schützen Sie Ihre Endgeräte umfassend und vermeiden Sie Datenverlust.

Erkennen Sie Unregelmäßigkeiten. Schützen Sie Ihre Daten.

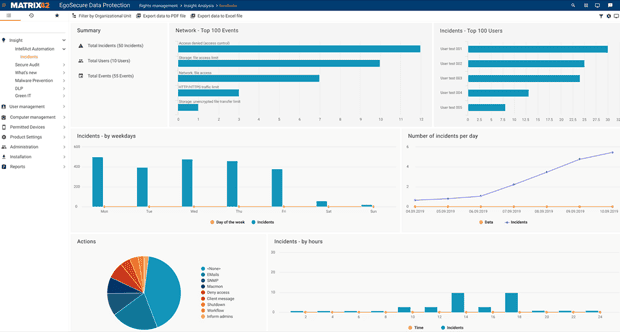

Jeden Tag verlassen sensible Daten Unternehmen. Unser EDP-System schützt sie vor unberechtigten Zugriffen. Die Lösung analysiert verdächtiges Verhalten und kann alle Anomalien schnell und in Echtzeit erkennen.

Vollständiger Schutz

Ihre Daten werden automatisch verschlüsselt, um unbefugten Zugriff zu verhindern. Falls ein unbefugter Zugriff festgestellt wird, werden Zugang und Anwendungen sofort gesperrt. Sie können dabei auch Ihre eigenen Trigger definieren.

Keine Unterbrechungen

Schützen Sie Ihr Unternehmen, ohne den Arbeitsablauf zu unterbrechen. Die Anwender merken nichts davon und Schulungen sind nicht erforderlich. Arbeiten Sie einfach weiter wie gewohnt - nur sicherer.

Transparente Sicherheit

Sehen Sie, wohin Ihre Daten fließen, und erkennen Sie mögliche Schwachstellen in Ihren Sicherheitseinstellungen. IntellAct bewertet die Daten und trifft Vorkehrungen, um sie zu schützen.

Mitglied bei:

Was unser EDP für Sie tun kann

Sehen Sie alle Datenflüsse in Ihrem Netzwerk und erstellen Sie automatische Trigger, um es nach vordefinierten Regeln zu schützen.

IntellAct Automation analysiert die Einblicke und Auditdaten für Sie. Sie können die Daten auch mit Normalwerten vergleichen, um Anomalien oder kritische Probleme automatisch zu erkennen. Dies reduziert den Arbeitsaufwand für Administratoren und verkürzt die Reaktionszeit.

Sie können auch Workflow Studio verwenden, um weitere Aktionen und Prozesse in Abhängigkeit vom Netzwerkstatus auszulösen.

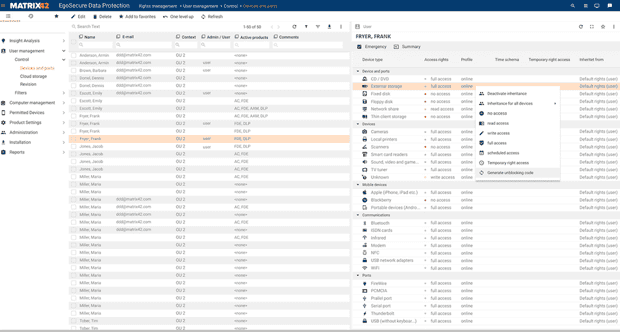

Übernehmen Sie die volle Kontrolle über Ihre Geräte, Schnittstellen und Cloud-Daten - und schützen Sie Ihre Daten an jedem Punkt.

Sie können überwachen und steuern, wie Geräte oder Schnittstellen auf Endpoints verwendet werden, um die ultimative Datensicherheit zu gewährleisten. Definieren Sie, wer was in welchem Umfang nutzen darf. Dasselbe können Sie auch für Cloud-Dienste und -Speicher tun.

Und mit der Geräte- und Zugriffskontrolle legen Sie fest, welche Mitarbeiter Zugriff auf bestimmte Datenübertragungskanäle (wie Bluetooth, WiFi, Smartphones und USB-Geräte) haben. Dies verhindert nicht nur Missbrauch und Datenverlust, sondern auch das Eindringen von Malware in Ihr Netzwerk.

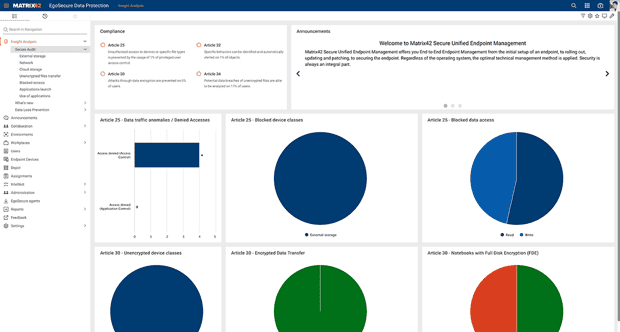

Darüber hinaus ist die Lösung revisionssicher gemäß Basel II, Sarbanes-Oxley und PCI.

Sehen Sie in Echtzeit, wie sich die Daten in Ihrem Unternehmen bewegen - und erkennen Sie schnell eventuelle Schwachstellen.

Alle Daten werden gemäß den DSGVO-Vorschriften erfasst und gespeichert. Das heißt, Sie schützen nicht nur die Rechte Ihrer Mitarbeiter, sondern bleiben auch konform.

Außerdem stellen Sie sicher, dass nur befugte Teammitglieder auf die Daten zugreifen können, und sorgen so für höchsten Datenschutz.

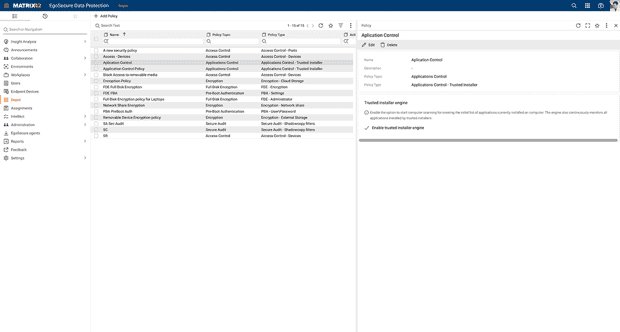

Behalten Sie die Kontrolle über Ihre Anwendungen.

Legen Sie fest, welche Benutzer Zugriff auf welche Programme haben - und schieben Sie nicht autorisierten und falsch lizenzierten Installationen einen Riegel vor.

So verhindern Sie nicht nur, dass Schadsoftware in Ihr Unternehmensnetzwerk gelangt, sondern vermeiden auch Haftungsrisiken und finanzielle Strafen bei Audits.

Außerdem können Sie Viren schnell erkennen und stoppen - oft schneller als Antivirenlösungen.

Seamless Anywhere Encryption schützt Ihre Daten durch Verschlüsselung von Speicher, Dateien und Geräten - ohne Ihre Arbeit zu verlangsamen.

Sie können kontrollieren, wer auf die verschlüsselten Daten zugreifen kann, und Ihre Daten sogar auf externen Geräten und in der Cloud über die mobile App entschlüsseln. Eine zusätzliche Authentifizierung schützt Ihre verschlüsselten Laufwerke, wenn Hardware entfernt oder die Windows-Anmeldung umgangen wird - so bleiben Sie stets EU-DSGVO-konform.

Verschlüsseln Sie Ordner und Dateien im Cloud-Speicher mit Schlüsseln, die sicher in Ihrem Unternehmen gespeichert sind. Oder verschlüsseln Sie ganze Festplatten und schützen Sie sensible Daten auf Laptops mit autorisiertem Benutzerzugriff.

Mit permanenter Verschlüsselung, Verschlüsselung lokaler Ordner, Verschlüsselung von Wechseldatenträgern, Verschlüsselung von Android- und iOS-Geräten und Pre-Boot-Authentifizierung sorgen Sie dafür, dass Ihre Unternehmensdaten an jedem möglichen Punkt geschützt sind.

.png?quality=low&width=620&height=350&name=EDP_Seamless_Anywhere_Encryption_en%20(2).png)

Erreichen Sie mehr mit Add-ons

Unsere EDP-Produkte sind mit diesen optionalen Extras erhältlich. Diese helfen Ihrem Unternehmen, schnell die Kontrolle über Ihre Daten zu erlangen.

Data Loss & Leakage Prevention

Schutz vor Diebstahl und unbefugter Verbreitung hochsensibler Daten anhand vordefinierter Suchmuster, egal ob diese Dateien auf dem Endgerät, externen Speichern, in der Cloud oder auf dem Dateiserver gespeichert sind.

Antivirus powered by Bitdefender

Eine NextGen Antivirus (NGAV) Lösung, die Ihre Sicherheit erhöht. Virenschutz gegen bekannte und unbekannte Bedrohungen. Nachweislich hohe Erkennungsrate- Erkennung von fortschrittlicher Malware durch zertifizierte Next Generation Antivirus (NGAV) und Application Communication Control Engine. Die Matrix42 Subscription enthält folgende Dienste: Updates und Upgrades, Zugriff auf Support-Portal und Knowledge Base, Telefon-Support.

Premium Services

Profitieren Sie von individuellem, priorisiertem 24/7-Support mit einem dedizierten Support-Mitarbeiter, höheren SLAs und umfangreichen Wartungsleistungen. Außerdem erhalten Sie einmal im Jahr einen Product Health Check und haben die Möglichkeit, bei unserem jährlichen Roundtable Feedback zu unserem Produkt zu geben.

.png?quality=low&width=620&height=620&name=MicrosoftTeams-image%20(1).png)

Unser EDP in Aktion

"Dank EgoSecure Data Protection wird die Datensicherheit auf den Endgeräten sichergestellt. Besonders gefällt uns die einfache Bedienung."

Martin Kuhn

FAQ

Wie funktioniert die Datenverschlüsselung?

Unsere Software nutzt branchenübliche Verschlüsselungsmethoden wie AES, um die Daten zu schützen, mit denen Sie arbeiten. Außerdem verwendet sie intelligente Algorithmen, die verhindern, dass sensible Informationen in die falschen Hände geraten.

Welche Sicherheitsvorkehrungen bietet Matrix42 EDP gegen Datendiebstahl?

Unser EDP sucht proaktiv nach Bedrohungen und ergreift Maßnahmen, um Störungen Ihres Geschäftsbetriebs zu verhindern. Dies reicht vom Schutz vor Malware über die Kontrolle des Netzwerkzugriffs bis hin zur Verhinderung von Datenverlusten.

Lässt sich die Lösung in bestehende IT-Systeme integrieren?

Ja, unser EDP-System kann einfach in bestehende IT-Infrastrukturen und -Systeme integriert werden. Dies ermöglicht eine schnelle, sichere und unterbrechungsfreie Implementierung.

Wie verwaltet EDP Remote-Geräte?

Ihre Teams sind in der Lage, Endgeräte von jedem Ort der Welt aus zu überwachen und zu verwalten. Sie können auch schnell reagieren, um auftretende Probleme zu beheben, ohne dass sie Zugriff auf das Gerät selbst benötigen.

Wie hilft die Lösung Unternehmen bei der Einhaltung der Datenschutzvorschriften?

Mit Funktionen wie Datenverschlüsselung, Zugriffskontrolle und Audit-Logs haben Sie alles, was Sie brauchen, um die Vorschriften einzuhalten. Außerdem ist ein Schutz vor Datenverlusten integriert, damit Sie die Bestimmungen der DSGVO erfüllen und kostspielige Strafen vermeiden können.

Benötigen Sie Hilfe?

Fünf Gründe für Matrix42

Kundenzufriedenheit

Tägliche Anwender weltweit

Schneller zu implementieren

ROI mit unserer ESM-Plattform

Jahre Erfahrung